การกลับมาของ HackingTeam: Kaspersky GReAT เผยปฏิบัติการจารกรรมไซเบอร์ครั้งใหม่ เชื่อมโยง Memento Labs ใช้ช่องโหว่ Chrome zero-day

ทีมวิจัยและวิเคราะห์ระดับโลกของแคสเปอร์สกี้ (Kaspersky GReAT) เปิดเผยการค้นพบครั้งสำคัญที่เชื่อมโยง HackingTeam ซึ่งปัจจุบันดำเนินงานในชื่อ Memento Labs เข้ากับการจารกรรมทางไซเบอร์ระลอกใหม่ หลังจากที่เงียบหายไปหลายปี การค้นพบนี้เป็นผลสืบเนื่องมาจากการสืบสวนปฏิบัติการ “Operation ForumTroll” ซึ่งเป็นแคมเปญคุกคามทางไซเบอร์ขั้นสูง (APT) ที่ใช้ประโยชน์จากช่องโหว่ซีโร่เดย์ (zero-day) ใน Google Chrome โดยงานวิจัยนี้ถูกนำเสนอในงาน Security Analyst Summit 2025 ซึ่งจัดขึ้นในประเทศไทย

ย้อนกลับไปในเดือนมีนาคม 2025 ทีม Kaspersky GReAT ได้เปิดโปง Operation ForumTroll ซึ่งเป็นแคมเปญจารกรรมที่ซับซ้อน โดยใช้ช่องโหว่ซีโร่เดย์ของ Chrome รหัส CVE-2025-2783 กลุ่ม APT ที่อยู่เบื้องหลังได้ส่งอีเมลฟิชชิงแบบเจาะจงเป้าหมาย โดยปลอมแปลงเป็นคำเชิญเข้าร่วมฟอรัม “Primakov Readings” และมุ่งเป้าไปที่สื่อ สถาบันการศึกษา และหน่วยงานรัฐบาลในรัสเซีย

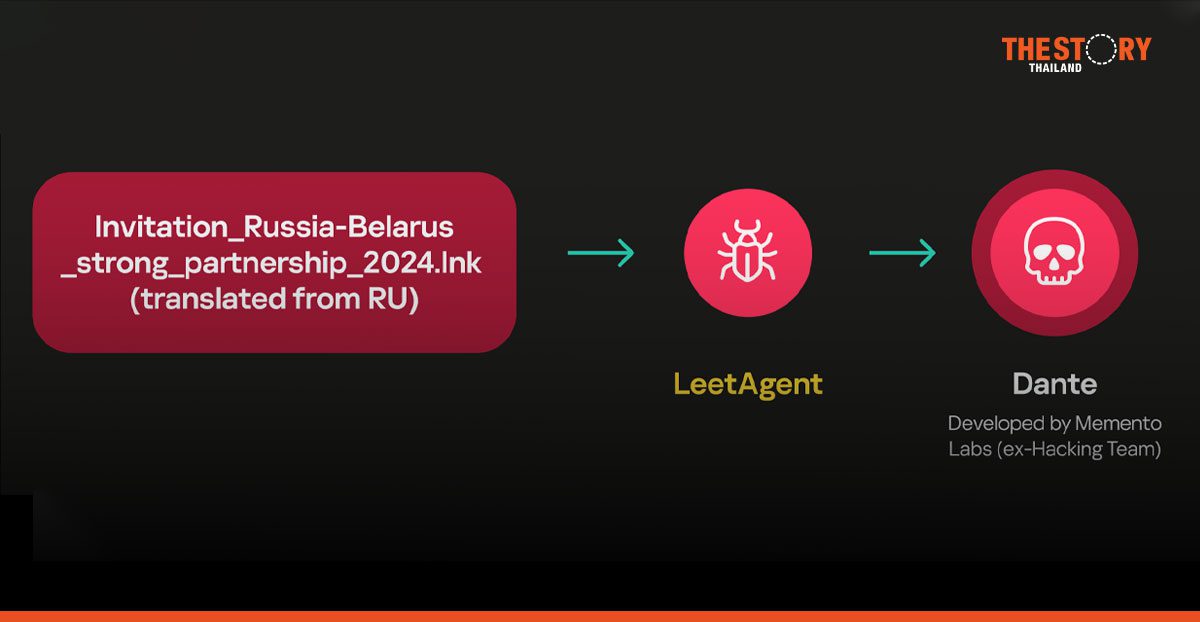

จาก LeetAgent สู่ Dante: แกะรอยสปายแวร์

ระหว่างการตรวจสอบ Operation ForumTroll นักวิจัยพบสปายแวร์ชื่อ “LeetAgent” ซึ่งมีความโดดเด่นที่หาได้ยากคือการใช้คำสั่งที่เขียนด้วยภาษา “leetspeak” การวิเคราะห์เพิ่มเติมพบว่าชุดเครื่องมือของ LeetAgent มีความคล้ายคลึงกับสปายแวร์อีกตัวที่ขั้นสูงกว่า ซึ่งทีม GReAT พบในการโจมตีอื่น ๆ นักวิจัยยืนยันความเชื่อมโยงของสปายแวร์ทั้งสองตัวนี้ได้ หลังจากพบว่าในบางกรณี LeetAgent ถูกเรียกใช้งานโดยสปายแวร์อีกตัว หรือมีการใช้เฟรมเวิร์กโหลดเดอร์ร่วมกัน

แม้ว่าสปายแวร์ตัวที่สองนี้จะใช้เทคนิคขั้นสูงในการป้องกันการวิเคราะห์ รวมถึงการปลอมแปลง VMProtect แต่แคสเปอร์สกี้ก็สามารถดึงชื่อมัลแวร์ “Dante” ออกมาจากโค้ดได้สำเร็จ

จุดเชื่อมโยงที่สำคัญคือ “Dante” เป็นสปายแวร์เชิงพาณิชย์ที่สนับสนุนโดย Memento Labs ซึ่งเป็นบริษัทที่เปลี่ยนชื่อมาจาก HackingTeam นั่นเอง นอกจากนี้ ตัวอย่างล่าสุดของสปายแวร์ Remote Control System (RCS) ดั้งเดิมของ HackingTeam ที่ทีม GReAT ได้รับมา ก็มีความคล้ายคลึงกับ Dante เช่นกัน

ความท้าทายในการระบุตัวตน

บอริส ลาริน หัวหน้านักวิจัยด้านความปลอดภัย ทีม Kaspersky GReAT กล่าวว่า แม้ผู้จำหน่ายสปายแวร์จะเป็นที่รู้จักในวงการ แต่ผลิตภัณฑ์ของพวกเขายังคงเข้าถึงได้ยาก โดยเฉพาะในการโจมตีแบบเจาะจงเป้าหมาย ซึ่งทำให้การระบุตัวตนเป็นเรื่องท้าทายมาก

“การเปิดเผยต้นกำเนิดของ Dante จำเป็นต้องลอกเลียนแบบโค้ดที่ซ่อนอยู่หลายชั้น สืบหาร่องรอยของมัลแวร์ที่หายากตลอดช่วงวิวัฒนาการหลายปี และเชื่อมโยงเข้ากับองค์กร” ลาริน กล่าว “บางทีนี่อาจเป็นเหตุผลที่มันได้ชื่อว่า Dante ซึ่งทุกคนที่พยายามค้นหาต้นกำเนิดของมันนั้นยากยิ่งนัก”

ข้อมูลเพิ่มเติมเกี่ยวกับกลุ่ม ForumTroll APT

นักวิจัยยังติดตามการใช้งาน LeetAgent ย้อนกลับไปได้ถึงปี 2022 และพบการโจมตีเพิ่มเติมโดยกลุ่ม ForumTroll APT ที่มุ่งเป้าไปยังองค์กรและบุคคลในรัสเซียและเบลารุส กลุ่ม APT นี้มีความโดดเด่นด้านความสามารถในการใช้ภาษารัสเซียได้อย่างคล่องแคล่วและรู้ความแตกต่างเฉพาะถิ่น อย่างไรก็ตาม แคสเปอร์สกี้สังเกตเห็นข้อผิดพลาดที่เกิดขึ้นเป็นครั้งคราว ซึ่งบ่งชี้ว่าผู้โจมตีอาจไม่ใช่เจ้าของภาษาจริงๆ

การโจมตีโดยใช้ LeetAgent ถูกตรวจพบครั้งแรกโดยโซลูชัน Kaspersky Next XDR Expert โดยรายละเอียดทั้งหมดของงานวิจัยนี้ รวมถึงตัวบ่งชี้การถูกโจมตี (IoCs) พร้อมให้บริการแก่ลูกค้าผ่าน Kaspersky Threat Intelligence Portal และบนเว็บไซต์ Securelist.com

ข่าวอื่น ๆ ที่น่าสนใจ

‘อู๋ Spin9’ ชี้ ยุค AI ไม่ต้องเป็น Digital Native แต่ต้องเป็น Digital Adult

SCBX เปิด 4 เทรนด์สำคัญ แนะองค์กรไทยเลิกแข่งขนาด มุ่งสร้าง AI ที่ ‘รับผิดชอบ’